増え続ける「韓国を狙ったサイバー攻撃」…8割が「北朝鮮」

このニュースをシェア

【10月23日 KOREA WAVE】最近、韓国を対象としたサイバー攻撃が頻発しており、その約8割が北朝鮮によるものと判明した。韓国のサイバーセキュリティ会社「ログプレッソ」が22日に発刊した「サイバー脅威インテリジェンス(CTI, Cyber Threat Intelligence)リポート」で明らかにした。

国家情報院によると、昨年、韓国の公共機関を対象としたサイバー攻撃は1日平均162万件。ログプレッソが北朝鮮発のサイバー攻撃の事例と実際のハッカーのメール情報を分析した結果、うち約80%が北朝鮮による攻撃であることを確認した。

北朝鮮は現在、アジア太平洋ネットワーク情報センター(APNIC, Asia-Pacific Network Information Centre)から公式に割り当てられたIPアドレス帯と、ロシアおよび中国の通信会社が提供するIPアドレス帯を使用している。北朝鮮国内でもインターネットは利用されているが、外部インターネットにアクセスできるのはごく限られたユーザーのみだ。

ログプレッソは、公開されている情報を世界中から収集する「オシント(OSINT、Open Source Intelligence)」を活用して攻撃者の分析をした。過去に韓国の主要な公共機関を攻撃した「マルウェア」(悪意のあるプログラムやソフト)を分析した結果、サイバー攻撃者が北朝鮮と直接関連のある特定のメールアカウントとIPアドレスを使用していたことを確認した。

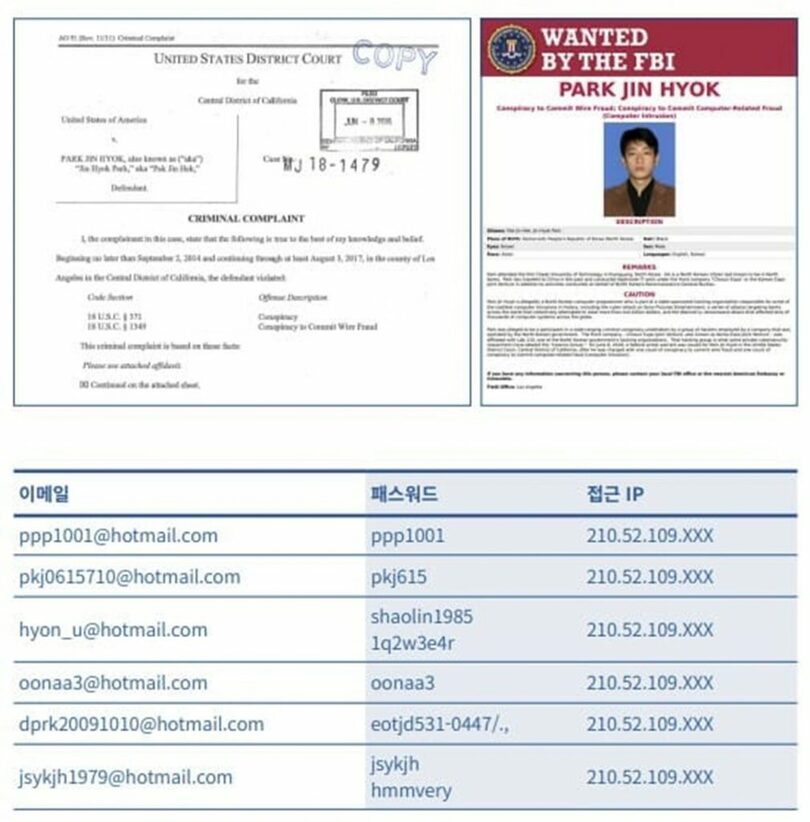

また、米連邦捜査局(FBI)が公開した北朝鮮のハッカー「パク・ジンヒョク」のメールアドレスをログプレッソが入手・分析し、北朝鮮ハッカーが使用していたメールアカウントとパスワードを特定したところ、北朝鮮に割り当てられたIPアドレスを通じて攻撃が実行されたことが明らかになったという。

過去には、マルウェアを分析して攻撃グループを調査し、攻撃の基盤となる「C2サーバー」関連のアカウントやIP、ドメインなどを利用して追加攻撃を防御していた。しかし最近では、攻撃者がマルウェア情報に他者や集団の情報を偽装する手口を使っているため、攻撃グループを特定するには多角的な分析が必要になっている。

ログプレッソ研究所のチャン・サングン所長は「サイバー攻撃が激化する中、それに対抗するための分析技術も高度化している。サイバー攻撃と攻撃者集団を効果的に研究するためには、オシントの観点も活用すべきだ」と述べた。

今回のCTIリポートでは、最近発生した韓国内の大学での個人情報漏えい事故も取り上げた。多くの企業や機関が担当者を採用してセキュリティー管理しているにもかかわらず、即時対応が難しい理由と、既存のセキュリティーソリューションの限界を改善するための方法が紹介されている。

ログプレッソの関係者は「勤務時間外の週末や早朝、祝日などでの攻撃に効果的に対応するためには、ソア(SOAR、Security Orchestration, Automation and Response)の導入を勧める。セキュリティー運用業務を自動化して標準化することで、サイバー攻撃に対応する平均時間『MTTR(Mean Time To Respond)』を短縮することが重要だ」と説明している。

(c)KOREA WAVE/AFPBB News